Rozwój systemów informatycznych, baz danych oraz dostęp do informacji w postaci elektronicznej wymusza konieczność wdrożenia zintegrowanego systemu zarządzania uprawnieniami. Dostęp pracowników do systemów przetwarzających wrażliwe dane organizacji to temat coraz większej ilości analiz i publikacji. Zakres przechowywanych danych dotyczy najczęściej „know how” profilu działalności firmy oraz danych osobowych pracowników lub klientów. W obu przypadkach udzielenie zgody na dostęp powinno następować w sposób zaplanowany oraz wymagać dedykowanej ścieżki akceptacji.

Pierwszym krokiem do wdrożenia polityki zarządzania dostępem jest wiedza na temat posiadanych systemów informatycznych (aplikacje) oraz zbiorów danych (np. dokumentacje techniczne, zasoby dyskowe). Moduł zarządzania uprawnieniami to również często element zintegrowanych systemów ITSM, zawierających narzędzia i mechanizmy umożliwiające wdrożenie odpowiednich procedur bezpieczeństwa.

Zalecenia RODO

Systemowe zarządzanie procesem nadawania oraz odbierania uprawnień pomaga spełnić zalecenia RODO w zakresie raportowania aktualnie posiadanych uprawnień oraz poziomów dostępów użytkowników. Przed wprowadzeniem nowych regulacji wiele firm w żaden sposób nie prowadziło ewidencji uprawnień użytkowników, co uniemożliwiało wykonanie audytu bezpieczeństwa firmowych systemów i aplikacji.

Uprawnienia użytkowników to również jedno z głównych zadań stawianych przed Inspektorem Ochrony Danych Osobowych (IODO – dawniej ABI), powołanym praktycznie w każdej organizacji do autoryzacji dostępów – uprawnień do przetwarzania danych osobowych. Jednym z zaleceń dobrych praktyk zarządzania procesem nadawania uprawnień są procesowanie i zgoda IODO dla każdego wniosku dostępu. Do obowiązków IODO należy równie prowadzenie rejestru naruszeń dostępu do danych wrażliwych oraz powiadomienie dedykowanych organów o możliwym wycieku danych osobowych.

Zarządzanie procesem nadawania i odbierania uprawnień

System ITManager pozwala na szybkie wdrożenie procesu nadawania uprawnień dzięki wykorzystaniu dwóch modułów: Zarządzanie zasobami oraz ServiceDesk. W pierwszym przypadku aplikacja pozwala na utworzenie wykazu aplikacji przetwarzających dane osobowe (np. system kadrowy, CRM) oraz pozostałych zbiorów danych (np. dostęp do VPN czy zasobów serwerowych). Każdy utworzony zasób może zostać opisany dedykowanym zbiorem atrybutów zawierających informacje na temat budowy modułowej (moduł A, B, C), zakresu uprawnień (użytkownik, administrator) oraz dat przekazania czy terminu ważności. Zapisany system może być również powiązany z dedykowanym Administratorem Systemu Informatycznego – ASI) W przypadku, gdy wniosek o dostęp dotyczy wybranej aplikacji (np. system Finansowo-Księgowy), system ITManager automatycznie kieruje prośbę o akceptację do powiązanego z nim użytkownika, np. do Głównego Księgowego.

Integracja z ServiceDesk

Moduł ServiceDesk umożliwia zaprojektowanie dowolnej ilości ścieżek akceptacji dla powiązanych kategorii zgłoszeń. Najczęściej spotykane rodzaje wniosków to wnioski dostępowe (uprawnienia do danych), urlopowe czy zakupowe (np. wymiana sprzętu IT). Integracja z systemem zgłoszeń serwisowych ułatwia wdrożenie modułu nadawania uprawnień oraz minimalizuje czas szkolenia pracowników. Wniosek dostępowy jest zbudowany na bazie aktywnych formularzy i dla zwykłego użytkownika wygląda jak standardowe zgłoszenie serwisowe. System ITManager umożliwia zaprojektowanie dowolnego aktywnego formularza wraz z procesowaniem dostępu do wielu systemów na jednym wniosku.

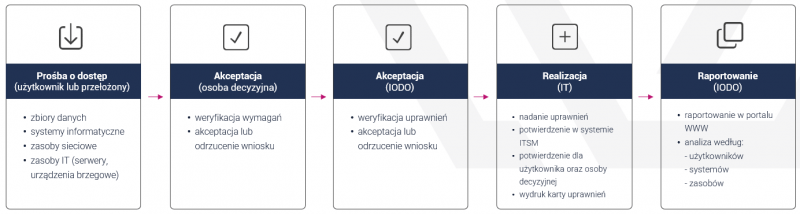

Utworzona ścieżka decyzyjna składa się z określonej ilości kroków (np. akceptacja przełożonego, IODO, realizacja przez IT) oraz z powiązanych akcji (np. przydziel opiekuna, utwórz relację, zmień status). Zapisany wniosek automatycznie przechodzi przez proces według powiązanej ścieżki w zależności od decyzji aktualnego opiekuna – akceptacja lub odrzucenie. Ustawienia konfiguracji wybranej ścieżki dają również możliwość automatycznego przekazywania etapu do przełożonego pracownika (na podstawie relacji bazy osobowej) oraz kierowania do grupy opiekunów.

Końcowym etapem procesu nadawania uprawnień jest utworzenie relacji pomiędzy pracownikiem wskazanym we wniosku oraz wybranymi systemami informatycznymi i zbiorami danych. System zapisuje też informacje dodatkowe dotyczące daty ważności uprawnień oraz zdefiniowanych atrybutów dodatkowych (poziomy i rodzaj dostępu).

Automatyzacja operacji

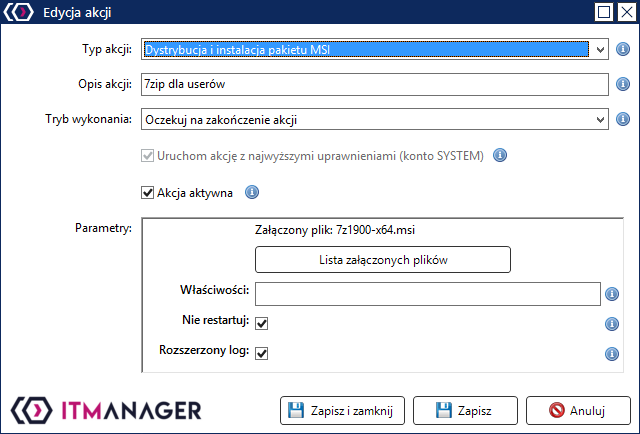

Elementem systemu ITManager jest moduł Automatyzacji pozwalający na wywołanie wybranych akcji podczas procesowania wniosków dostępowych. Za pomocą kreatora konfiguracji, akceptacja kolejnego etapu może uruchomić wybrany skrypt PowerShell (np. dodanie konta użytkownika do domeny) lub zainstalować zdalnie aplikację na stanowisku użytkownika.

Automatyzacja standardowych czynności ułatwia zarządzanie dużą ilości powtarzalnych czynności i pozwala na optymalne wykorzystanie dostępnego czasu pracy działu IT. Włączenie modułu Automatyzacji do procesu nadawania uprawnień upraszcza również zarządzanie listą aktywnych użytkowników mających dostęp do wybranych zasobów. Specjalnie przygotowane i zaprojektowane szablony zadań oraz polis skracają czas otrzymania dostępu do wskazanego elementu infrastruktury.

Uprawnienia tymczasowe

Ewidencja uprawnień w zintegrowanym systemie zarządzania to również uporządkowanie procesu odbierania uprawnienia. Bardzo często użytkownik posiada dostęp do wrażliwych danych pomimo wygaśnięcia terminu ważności uprawnienia. Proces zarządzania uprawnieniami należy rozpocząć od ewidencji tych historycznych i określenia listy aktualnie wydanych dostępów do zasobów firmowych.

Najczęściej spotykanym przykładem „zaniedbania” jest przyznanie dostępu VPN zewnętrznym podmiotom (wdrożenia systemów, prace serwisowe) i pozostawienie aktywnego konta użytkownikom po zakończeniu prac. System ITManager automatycznie rozpocznie procedurę odebrania przyznanych uprawnień (wniosek do akceptacji) w przypadku przekroczenia daty ważności wybranych dostępów. Odebranie uprawnień to również podstawowy element tzw. obiegówki dla pracowników odchodzących z firmy.

Ewidencja uprawnień rozproszonych

Przechowywanie informacji na temat nadanych dostępów oraz uprawnień w sposób uporządkowany ma szczególne znaczenie dla dużych i rozproszonych organizacji. Przykładowa ewidencja uprawnień 3000 pracowników mających dostęp do 200 firmowych zasobów (aplikacje, usługi, zasoby dyskowe itp.) jest niemożliwa do wykonania i nadzorowania bez użycia systemowego narzędzia. Dodatkowym zjawiskiem utrudniającym ewidencję uprawnień jest rotacja pracowników zdefiniowanych w procesie jako osoby decyzyjne, co wymusza cykliczny audyt oraz zatwierdzenie lub zmianę wcześniej podjętych decyzji.

Korzyści ewidencji uprawnień

Wprowadzenie logicznych ścieżek decyzyjnych oraz możliwość analizy aktywnych uprawnień użytkowników pozwala na optymalne wykorzystanie zasobów oraz minimalizuje ryzyko dostępu osób nieupoważnionych do wrażliwych danych firmowych. Aktualny wykaz uprawnień użytkowników ułatwia również proces odnalezienia możliwego źródła wycieku informacji i minimalizuje czas reakcji na zdarzenie. Elektroniczny wykaz uprawnień systemu ITManager to pierwszy i duży krok do zwiększenia bezpieczeństwa danych firmowych i spełnienia zaleceń RODO w zakresie przetwarzania danych osobowych.